Trong thời đại kỹ thuật số ngày nay, việc bảo vệ thông tin trở nên vô cùng quan trọng. Một trong những công cụ phổ biến được sử dụng để thiết lập kết nối bảo mật là PuTTY, một ứng dụng đa năng cho phép truy cập các hệ thống từ xa thông qua giao thức SSH. Tuy nhiên, gần đây đã phát hiện ra một lỗ hổng trong cách PuTTY xử lý các khóa ECDSA 521 bit, dẫn đến các rủi ro bảo mật nghiêm trọng.

Bối cảnh lỗ hổng

Lỗ hổng trong PuTTY và các phần mềm liên quan

Lỗ hổng này ảnh hưởng đến PuTTY, một trong những công cụ SSH phổ biến nhất, cũng như các phần mềm khác như FileZilla, WinSCP, TortoiseGit và TortoiseSVN, những ứng dụng thường sử dụng PuTTY để xác thực các kết nối SSH.

Tầm ảnh hưởng của lỗ hổng

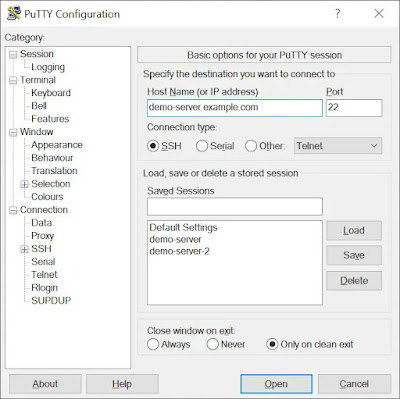

Các phiên bản PuTTY từ 0.68 đến 0.80 đều bị ảnh hưởng bởi lỗ hổng này. Nếu người dùng sử dụng bất kỳ phiên bản PuTTY nào trong khoảng thời gian này hoặc các phần mềm liên quan, họ có thể gặp rủi ro khi xác thực SSH bằng khóa ECDSA NIST P-521.

Xác định khóa bị tấn công

Kiểm tra sử dụng khóa ECDSA NIST P-521

Để xác định xem một khóa có bị ảnh hưởng bởi lỗ hổng này hay không, người dùng cần kiểm tra xem khóa đó có sử dụng thuật toán ECDSA NIST P-521 hay không. Khi sử dụng PuTTYgen, dấu vân tay của khóa sẽ bắt đầu bằng “ecdsa-sha2-nistp521”.

Xác định khóa bị tấn công

Nếu khóa của người dùng sử dụng ECDSA NIST P-521, họ có thể bị ảnh hưởng bởi lỗ hổng này. Trong trường hợp này, cần thực hiện các bước để thu hồi và thay thế khóa bị tấn công.

Thu hồi khóa bị tấn công

Xóa khóa công khai bị tấn công

Trước tiên, người dùng cần xóa khóa công khai bị tấn công khỏi các tệp authorized_keys trên máy chủ và các dịch vụ trực tuyến đã sử dụng khóa này, chẳng hạn như GitHub.

Xóa các phiên đăng nhập hiện tại

Sau khi xóa khóa công khai, cần đăng xuất khỏi tất cả các phiên đăng nhập hiện tại để đảm bảo rằng khóa bị tấn công không còn được sử dụng.

Tạo khóa mới

Tạo khóa cặp mới

Để thay thế khóa bị tấn công, người dùng cần tạo một cặp khóa mới. Lý tưởng nhất là sử dụng thuật toán Ed25519, vì nó không bị ảnh hưởng bởi lỗ hổng này.

Thêm khóa công khai mới

Sau khi tạo khóa mới, người dùng cần thêm khóa công khai mới vào các tệp authorized_keys trên máy chủ và các dịch vụ trực tuyến cần truy cập.

Cập nhật phần mềm

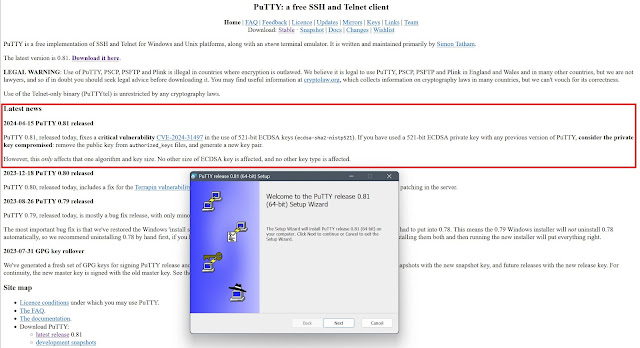

Cập nhật PuTTY lên phiên bản mới nhất

Người dùng cần cập nhật PuTTY lên phiên bản 0.81 hoặc mới hơn để khắc phục lỗ hổng này.

Cập nhật các phần mềm liên quan

Ngoài PuTTY, người dùng cũng cần cập nhật các phần mềm liên quan như FileZilla (phiên bản 3.67.0), WinSCP (phiên bản 6.3.3), TortoiseGit (phiên bản 2.15.0) lên phiên bản mới nhất.

Hướng dẫn thực hiện

Để khắc phục lỗ hổng này, người dùng cần thực hiện các bước sau:

- Xác định xem khóa của họ có sử dụng ECDSA NIST P-521 hay không.

- Nếu sử dụng khóa ECDSA NIST P-521, hãy xóa khóa công khai bị tấn công khỏi các tệp authorized_keys trên máy chủ và các dịch vụ trực tuyến.

- Tạo một cặp khóa mới, lý tưởng nhất là sử dụng Ed25519.

- Thêm khóa công khai mới vào các tệp authorized_keys trên máy chủ và các dịch vụ trực tuyến.

- Cập nhật PuTTY lên phiên bản 0.81 hoặc mới hơn.

- Cập nhật các phần mềm liên quan như FileZilla, WinSCP, TortoiseGit lên phiên bản mới nhất.

Kết luận

Lỗ hổng trong PuTTY và các phần mềm liên quan khi sử dụng khóa ECDSA 521 bit là một vấn đề bảo mật nghiêm trọng. Để bảo vệ thông tin, người dùng cần thực hiện các bước cần thiết như xác định khóa bị ảnh hưởng, thu hồi khóa bị tấn công, tạo khóa mới và cập nhật phần mềm lên phiên bản mới nhất. Bằng cách áp dụng các biện pháp này, người dùng có thể giảm thiểu rủi ro và đảm bảo an toàn cho các kết nối SSH của mình.